Você já parou para pensar que toda a segurança digital que conhecemos hoje pode estar prestes a se transformar completamente? Enquanto a maioria das pessoas não percebe, o algoritmo de Shor representa silenciosamente uma das maiores ameaças à infraestrutura de segurança digital global.

Essa extraordinária inovação matemática, que poucos compreendem profundamente, é capaz de resolver em minutos problemas que levariam bilhões de anos em supercomputadores tradicionais. Como o algoritmo de Shor funciona e por que ele é tão revolucionário para a criptografia mundial?

Desenvolvido em 1994 pelo matemático americano Peter Shor, este algoritmo quântico desencadeou uma corrida global por novos padrões de segurança digital. Sua capacidade de fatorar números inteiros grandes de forma eficiente representa um marco na história da computação e expõe vulnerabilidades críticas em sistemas que protegem desde transações bancárias até comunicações governamentais sigilosas.

O que é o Algoritmo de Shor e Por Que Ele Importa

O algoritmo de Shor é um procedimento quântico projetado para encontrar os fatores primos de um número inteiro. Diferentemente dos algoritmos clássicos que realizam esta tarefa de forma ineficiente para números grandes, o algoritmo de Shor oferece uma solução exponencialmente mais rápida quando executado em um computador quântico suficientemente poderoso.

A importância deste algoritmo vai muito além do campo matemático. Na era digital, a segurança de inúmeros sistemas criptográficos depende da dificuldade computacional de fatorar números grandes – justamente o problema que o algoritmo de Shor resolve com eficiência sem precedentes. Isso significa que, quando computadores quânticos práticos e de larga escala se tornarem realidade, grande parte da infraestrutura de segurança digital mundial poderá tornar-se vulnerável.

Pontos-chave sobre o Algoritmo de Shor:

- Desenvolvido por Peter Shor em 1994 no Bell Labs

- Resolve o problema da fatoração de números inteiros em tempo polinomial

- Explora princípios da mecânica quântica como superposição e interferência

- Oferece speedup exponencial comparado aos melhores algoritmos clássicos conhecidos

- Ameaça diretamente sistemas criptográficos como RSA, Diffie-Hellman e criptografia de curvas elípticas

Contexto Histórico e Relevância Atual

A história da criptografia moderna está intrinsecamente ligada ao desafio matemático da fatoração de números. Desde os anos 1970, quando o sistema RSA foi proposto por Rivest, Shamir e Adleman, a segurança digital tem dependido da premissa de que fatorar números grandes é computacionalmente inviável em tempo razoável.

Esta premissa permaneceu praticamente inabalável até 1994, quando Peter Shor publicou seu revolucionário algoritmo. Em um momento em que a computação quântica ainda era amplamente teórica, Shor demonstrou que um computador quântico poderia fatorar números grandes em tempo polinomial – algo que os melhores algoritmos clássicos não conseguem fazer.

O impacto imediato desta descoberta foi transformador. Praticamente da noite para o dia, a comunidade criptográfica percebeu que toda a infraestrutura de segurança digital, dependente de problemas matemáticos “difíceis”, estaria um dia ameaçada. Isso catalisou o nascimento do campo da criptografia pós-quântica, focado em desenvolver algoritmos resistentes mesmo contra adversários equipados com computadores quânticos.

Hoje, quase três décadas após sua descoberta, o algoritmo de Shor continua sendo o exemplo mais poderoso do potencial da computação quântica para transformar radicalmente paradigmas existentes. Embora computadores quânticos atuais ainda não possuam qubits suficientes para quebrar sistemas criptográficos reais, o progresso constante na área mantém o algoritmo de Shor como uma sombra no horizonte da segurança digital contemporânea.

Como Funciona o Algoritmo de Shor

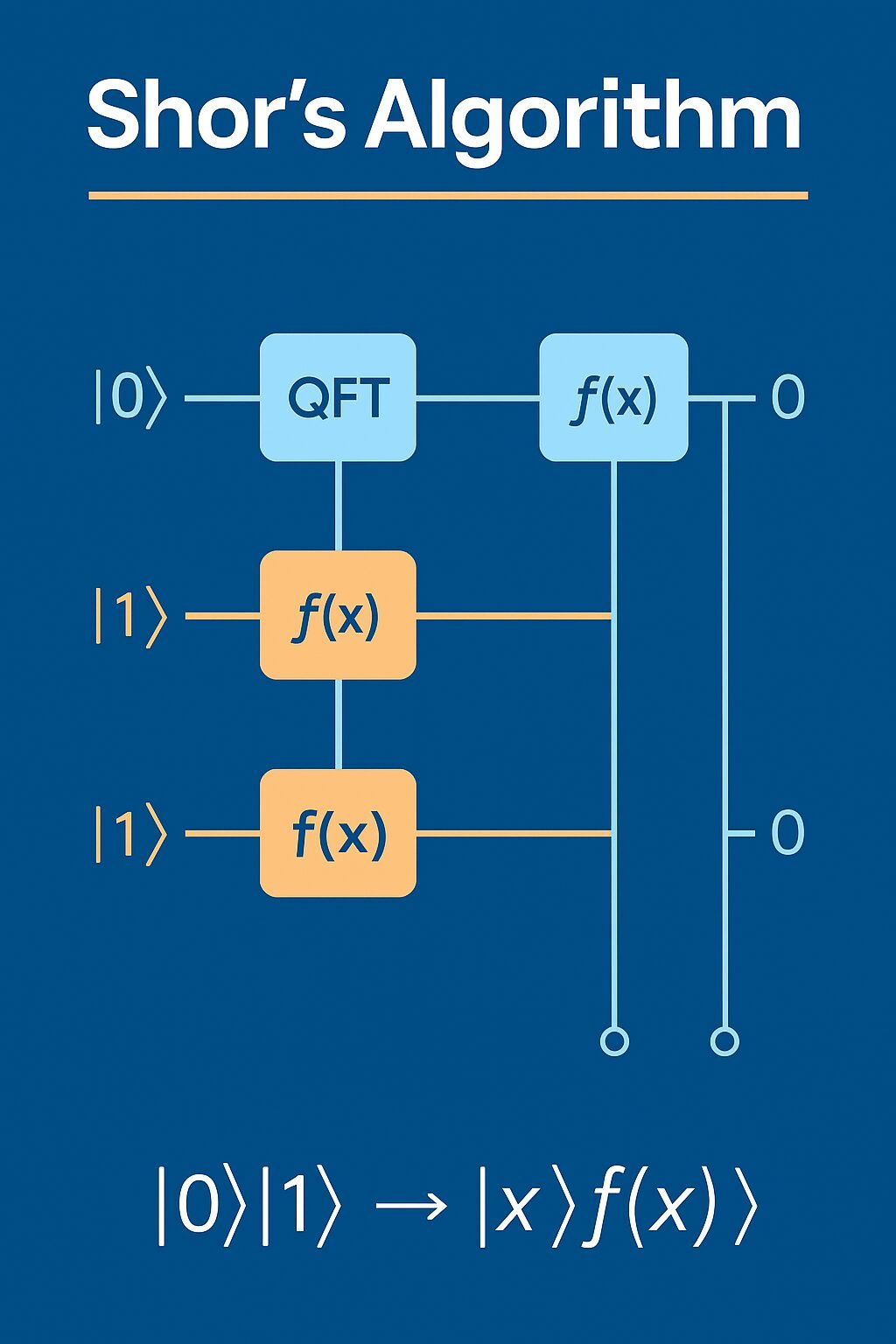

O funcionamento do algoritmo de Shor é fundamentado em princípios da mecânica quântica e teoria dos números. Para compreender sua operação, é necessário dividir o processo em duas partes principais: uma redução clássica do problema de fatoração para o problema de encontrar o período de uma função, e uma subrotina quântica que resolve eficientemente este problema de encontrar períodos.

1. Redução Clássica

O primeiro passo do algoritmo transforma o problema de fatorar um número N em um problema de encontrar o período de uma função. Esta redução é puramente matemática e não requer computação quântica:

- Escolha um número aleatório a (onde 1 < a < N)

- Calcule o máximo divisor comum (MDC) entre a e N. Se for maior que 1, encontramos um fator de N

- Se o MDC for 1 (a e N são coprimos), procuramos o período r da função f(x) = ax mod N

- Se r for par e ar/2 ≠ -1 mod N, calculamos o MDC de (ar/2 ± 1) e N para encontrar fatores de N

O desafio computacional está em encontrar o período r da função modular, que é onde a parte quântica do algoritmo entra em cena.

2. Subrotina Quântica para Encontrar o Período

Esta é a parte revolucionária do algoritmo de Shor, que utiliza computação quântica para encontrar o período r eficientemente:

- Inicialize dois registros quânticos: o primeiro com aproximadamente 2log₂N qubits em superposição de todos os estados possíveis, e o segundo com log₂N qubits no estado |0⟩

- Aplique a função f(x) = ax mod N ao registro, criando o estado entrelaçado que representa simultaneamente todos os valores possíveis

- Aplique a Transformada Quântica de Fourier (TQF) ao primeiro registro

- Meça o primeiro registro, obtendo um valor que está relacionado com o período r

- Use o algoritmo de frações contínuas para extrair r a partir da medição

O Poder da Transformada Quântica de Fourier

A TQF permite ao algoritmo de Shor extrair o período r com alta probabilidade, explorando a interferência entre diferentes estados quânticos. Esta transformação mapeia a superposição de estados computacionais para uma superposição no domínio da frequência, permitindo identificar a periodicidade da função. É esta capacidade de processar exponencialmente muitos valores simultaneamente que confere ao algoritmo sua vantagem sobre métodos clássicos.

O algoritmo de Shor quebra efetivamente um problema classicamente difícil (fatoração) em uma parte clássica tratável e uma parte quântica (encontrar períodos) que pode ser resolvida eficientemente usando propriedades da computação quântica. A complexidade temporal resultante é O((log N)³), representando uma aceleração exponencial em relação ao melhor algoritmo clássico conhecido, o crivo de campo numérico geral, que roda em tempo sub-exponencial.

Exemplos Práticos e Aplicações

Para ilustrar o funcionamento prático do algoritmo de Shor, considere a fatoração do número 15 (um exemplo simples frequentemente usado em demonstrações):

Exemplo: Fatorando N = 15

- Escolhemos um número aleatório, por exemplo, a = 7

- Calculamos MDC(7,15) = 1, então prosseguimos

- A função f(x) = 7x mod 15 tem período r = 4, pois:

- f(0) = 1

- f(1) = 7

- f(2) = 4

- f(3) = 13

- f(4) = 1 (o padrão se repete)

- Como r = 4 é par, calculamos:

- MDC(72 – 1, 15) = MDC(48, 15) = 3

- MDC(72 + 1, 15) = MDC(50, 15) = 5

- Encontramos os fatores: 15 = 3 × 5

Em computadores quânticos reais, este exemplo simples já foi demonstrado experimentalmente. Em 2001, uma equipe da IBM usou um computador quântico baseado em Ressonância Magnética Nuclear (RMN) de 7 qubits para fatorar 15 usando o algoritmo de Shor. Desde então, outras implementações conseguiram fatorar números como 21 e 35, embora ainda estejamos longe de fatorar números de tamanho criptográfico real.

Desafios de Implementação

Para fatorar um número de 2048 bits (tamanho típico em chaves RSA modernas), estima-se que seriam necessários:

| Estimativa | Qubits Lógicos | Qubits Físicos (aproximado) | Tempo de Execução |

|---|---|---|---|

| Beckman et al. (1996) | ~10.241 | ~10 milhões | Tempo K³ |

| Beauregard (2003) | ~4.099 | ~4 milhões | Maior profundidade de circuito |

| Gidney & Eker (2021) | ~20.000 | ~20 milhões | ~8 horas |

Estas estimativas mostram que, embora teoricamente possível, a implementação prática do algoritmo de Shor para números criptograficamente relevantes ainda está além das capacidades dos computadores quânticos atuais, que possuem apenas algumas centenas de qubits físicos e são altamente suscetíveis a erros.

Implicações para a Segurança Criptográfica

O impacto potencial do algoritmo de Shor sobre a segurança digital moderna é profundo e abrangente. Sua capacidade de fatorar eficientemente números grandes ameaça diretamente os pilares da criptografia de chave pública, que protege grande parte das comunicações seguras na internet.

Sistemas Criptográficos Vulneráveis

Os seguintes sistemas criptográficos seriam diretamente comprometidos por uma implementação em larga escala do algoritmo de Shor:

- RSA – O sistema mais amplamente utilizado para criptografia de chave pública, cuja segurança depende diretamente da dificuldade de fatorar o produto de dois números primos grandes

- Diffie-Hellman – Protocolo para troca de chaves cuja segurança baseia-se no problema do logaritmo discreto, que também é vulnerável ao algoritmo de Shor

- Criptografia de Curvas Elípticas (ECC) – Versões modernas e eficientes de sistemas de chave pública, também vulneráveis devido à capacidade do algoritmo de Shor de resolver o problema do logaritmo discreto em curvas elípticas

- DSA e ECDSA – Algoritmos de assinatura digital baseados em problemas relacionados

Infraestruturas Potencialmente Afetadas

A vulnerabilidade destes sistemas de criptografia afetaria praticamente todas as áreas da segurança digital:

- Protocolos de comunicação segura como TLS/SSL, que protegem conexões HTTPS

- Sistemas de autenticação baseados em certificados digitais

- Assinaturas digitais usadas em documentos eletrônicos e software

- Sistemas de pagamento eletrônico e bancário

- VPNs e outros túneis de comunicação segura

- Sistemas de comunicação governamentais e militares

Riscos e Preocupações

- Comprometimento de informações confidenciais históricas (armazenadas para decodificação futura)

- Falsificação de identidades digitais

- Interrupção de sistemas financeiros

- Violação de privacidade em larga escala

- Desestabilização da confiança na infraestrutura digital

Oportunidades e Soluções

- Desenvolvimento de algoritmos pós-quânticos robustos

- Transição para novos padrões criptográficos

- Avanços em criptografia baseada em reticulados

- Pesquisa em códigos corretores de erros

- Sistemas híbridos com múltiplas camadas de segurança

A Corrida pela Criptografia Pós-Quântica

Em resposta à ameaça representada pelo algoritmo de Shor, o Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) iniciou em 2016 um processo para padronizar algoritmos criptográficos resistentes a ataques quânticos. Esse processo está selecionando alternativas viáveis baseadas em problemas matemáticos que se acredita serem difíceis mesmo para computadores quânticos, como:

- Criptografia baseada em reticulados – Sistemas como CRYSTALS-Kyber e CRYSTALS-Dilithium, baseados na dificuldade de resolver certos problemas em reticulados

- Criptografia baseada em códigos – Como Classic McEliece, que utiliza a dificuldade de decodificar códigos lineares gerais

- Sistemas multivariáveis – Baseados na dificuldade de resolver sistemas de equações multivariáveis

- Criptografia baseada em hash – Explorando as propriedades de funções hash para construir esquemas de assinatura seguros

Muitas organizações já começaram a preparar-se para a chamada transição criptográfica, atualizando seus sistemas para serem “quantum-safe” ou ao menos “quantum-aware”, capazes de integrar facilmente novos algoritmos quando necessário.

Estado Atual das Implementações do Algoritmo de Shor

Apesar de sua importância teórica, as implementações práticas do algoritmo de Shor ainda são extremamente limitadas devido aos desafios na construção de computadores quânticos suficientemente poderosos.

Demonstrações Experimentais

Até o momento, as implementações do algoritmo de Shor conseguiram apenas fatorar números muito pequenos:

- 2001 – IBM demonstra o algoritmo fatorando 15 (= 3 × 5) usando um computador quântico de 7 qubits baseado em RMN

- 2007 – Implementação com qubits fotônicos fatorando 15

- 2012 – Fatoração de 15 usando qubits de estado sólido

- 2012 – Fatoração de 21 (= 3 × 7)

- 2016 – Nova fatoração de 15 usando qubits de íons aprisionados

- 2019 – Tentativa de fatorar 35 usando o IBM Q System One, mas que falhou devido a erros acumulados

Limitações Atuais

Existem diversos desafios técnicos que impedem a implementação do algoritmo de Shor em escala relevante para a criptografia:

- Número insuficiente de qubits – Os maiores computadores quânticos atuais possuem apenas algumas centenas de qubits físicos, muito menos que os milhões necessários

- Alta taxa de erros quânticos – A decoerência e erros de porta limitam severamente a profundidade dos circuitos quânticos viáveis

- Necessidade de correção de erros quânticos – Implementar algoritmos de correção de erros quânticos eficientes requer muitos qubits físicos por qubit lógico

- Conectividade limitada entre qubits – Arquiteturas atuais frequentemente não permitem interações arbitrárias entre qubits

- Tempos de coerência curtos – Os qubits perdem seu estado quântico rapidamente, limitando o tempo disponível para computação

Observação importante sobre ruído quântico

Em 2023, o pesquisador Jin-Yi Cai demonstrou que na presença de ruído, o algoritmo de Shor falha assintoticamente para certos tipos de semiprimos (produtos de dois primos com propriedades específicas). Isso sugere que a correção de erros quânticos será essencial para implementações práticas do algoritmo, aumentando ainda mais os requisitos de recursos.

O Futuro da Computação Quântica e da Criptografia

A evolução da computação quântica e seu impacto potencial através do algoritmo de Shor está moldando o futuro da segurança digital. Embora seja difícil prever exatamente quando computadores quânticos serão capazes de implementar o algoritmo de Shor em escala relevante, diversos especialistas e organizações já estão se preparando para esse cenário.

Cronogramas e Projeções

Existem diferentes estimativas sobre quando computadores quânticos suficientemente poderosos poderão quebrar a criptografia atual:

- Estimativas otimistas – Sugerem que em 5-10 anos poderemos ver computadores quânticos tolerantes a falhas com milhares de qubits lógicos

- Estimativas conservadoras – Indicam que levará pelo menos 15-20 anos até que o algoritmo de Shor represente uma ameaça prática

- Visão pragmática – Muitas organizações adotam o princípio “harvest now, decrypt later”, assumindo que comunicações seguras de hoje poderão ser decifradas no futuro

Estratégias de Mitigação

Para se preparar para a era pós-quântica, organizações e governos estão adotando diversas estratégias:

- Criptografia híbrida – Combinação de algoritmos clássicos com pós-quânticos para garantia adicional

- Migração progressiva – Implementação gradual de algoritmos resistentes a quantum em sistemas críticos

- Criptografia ágil – Desenvolvimento de sistemas capazes de alternar rapidamente entre diferentes algoritmos criptográficos

- Aumento de tamanhos de chave – Em alguns casos, aumentar temporariamente o tamanho das chaves pode oferecer proteção adicional

- Investimento em QKD – Distribuição de chaves quânticas como complemento para comunicações altamente sensíveis

O National Institute of Standards and Technology (NIST) dos EUA está liderando esforços para padronizar algoritmos pós-quânticos, tendo selecionado em 2022 os primeiros candidatos para padronização: CRYSTALS-Kyber para encriptação/KEM e os algoritmos CRYSTALS-Dilithium, FALCON e SPHINCS+ para assinaturas digitais.

Conclusão: O Legado Duradouro do Algoritmo de Shor

O algoritmo de Shor permanece como um marco fundamental na história da computação, representando simultaneamente o imenso potencial e os profundos desafios impostos pela computação quântica. Seu desenvolvimento não apenas revolucionou nossa compreensão teórica da complexidade computacional, mas também desencadeou uma transformação profunda na criptografia moderna.

Embora ainda estejamos distantes de implementações práticas capazes de ameaçar sistemas criptográficos reais, o mero conhecimento da existência do algoritmo de Shor alterou irrevogavelmente o panorama da segurança digital. A antecipação de seus efeitos impulsionou o desenvolvimento de toda uma nova geração de algoritmos criptográficos e inspirou avanços significativos tanto na teoria quanto na engenharia de computadores quânticos.

Na intersecção da matemática, física quântica e ciência da computação, o algoritmo de Shor continua a ser um símbolo do poder transformador da pesquisa interdisciplinar. Sua história nos lembra que avanços teóricos aparentemente abstratos podem ter implicações práticas profundas, capazes de remodelar os fundamentos tecnológicos da sociedade.

À medida que avançamos para um futuro onde computadores quânticos práticos se tornarão realidade, o legado do algoritmo de Shor continuará a influenciar como projetamos, implementamos e pensamos sobre segurança no mundo digital. Sua existência nos ensinou a importância da adaptabilidade e da antecipação de ameaças futuras – lições que permanecem fundamentais enquanto navegamos pela crescente complexidade do panorama tecnológico global.

Perguntas Frequentes

Quanto tempo levará até que o algoritmo de Shor represente uma ameaça real?

As estimativas variam significativamente, mas a maioria dos especialistas concorda que levará pelo menos 5-15 anos até que computadores quânticos suficientemente poderosos se tornem disponíveis. Entretanto, dados sensíveis com longa vida útil já estão em risco devido à possibilidade de coleta agora para decriptação futura.

Todos os sistemas criptográficos são vulneráveis ao algoritmo de Shor?

Não. O algoritmo de Shor afeta principalmente sistemas de chave pública baseados na fatoração de números inteiros (RSA) e no problema do logaritmo discreto (Diffie-Hellman, ECC). Criptografia simétrica (como AES) e funções hash não são diretamente vulneráveis, embora o algoritmo de Grover possa reduzir pela metade sua segurança efetiva.

O que é criptografia pós-quântica e como ela se diferencia da criptografia quântica?

Criptografia pós-quântica refere-se a algoritmos criptográficos executados em computadores clássicos que se acredita serem resistentes a ataques quânticos. Criptografia quântica, por outro lado, usa princípios da mecânica quântica para criar canais de comunicação intrinsecamente seguros, como a distribuição quântica de chaves (QKD).

As blockchains e criptomoedas estão em risco devido ao algoritmo de Shor?

Muitas blockchains usam criptografia de curvas elípticas para assinaturas digitais, que são vulneráveis ao algoritmo de Shor. Quando computadores quânticos potentes se tornarem realidade, as chaves privadas poderiam ser derivadas das chaves públicas, comprometendo a segurança. Várias projetos já estão trabalhando em implementações resistentes a ataques quânticos.

O que indivíduos e empresas podem fazer agora para se proteger?

Organizações devem iniciar um inventário de seus ativos criptográficos, adotar o princípio de “criptografia ágil” que permite substituição rápida de algoritmos, e começar a testar soluções pós-quânticas em ambientes não críticos. Para dados altamente sensíveis com longa vida útil, considerar múltiplas camadas de criptografia pode ser prudente.

Economista e trader veterano especializado em ativos digitais, forex e derivativos. Com mais de 12 anos de experiência, compartilha análises e estratégias práticas para traders que levam o mercado a sério.

Este conteúdo é exclusivamente para fins educacionais e informativos. As informações apresentadas não constituem aconselhamento financeiro, recomendação de investimento ou garantia de retorno. Investimentos em criptomoedas, opções binárias, Forex, ações e outros ativos financeiros envolvem riscos elevados e podem resultar na perda total do capital investido. Sempre faça sua própria pesquisa (DYOR) e consulte um profissional financeiro qualificado antes de tomar qualquer decisão de investimento. Sua responsabilidade financeira começa com informação consciente.

Atualizado em: junho 21, 2025